en_US

en_US

Für Mikrotik RouterOS 6 stehen die nötigen Befehle für das Terminal zur Verfügung:

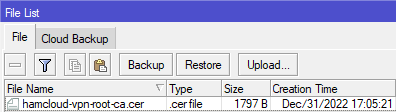

- Das HamCloud VPN Server-Zertifikat muss heruntergeladen werden.

/tool fetch url=https://vpn.hc.r1.ampr.org/cert/hamcloud-vpn-root-ca.cer- Das HamCloud VPN Server Zertifikat muss in der Dateiliste auftauchen.

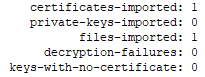

- Das Zertifikat muss in RouterOS importiert werden.

/certificate import file-name=hamcloud-vpn-root-ca.cer passphrase=""- RouterOS wird den erfolgreichen Import melden.

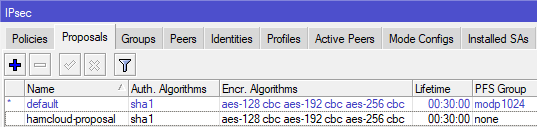

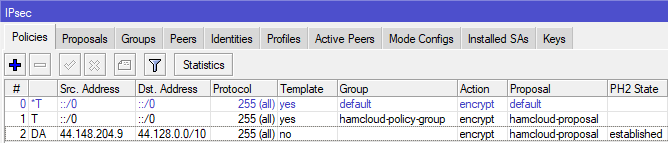

- Ein eigenes IPsec proposal mit „pfs-group = none“ muss erstellt werden.

/ip ipsec proposal add name=hamcloud-proposal pfs-group=none

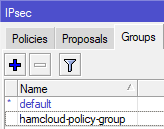

- Dieses IPsec proposal muss zu einer eigenen IPsec policy group hinzugefügt werden.

/ip ipsec policy group add name=hamcloud-policy-group

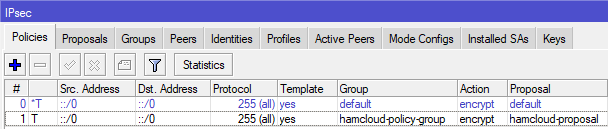

- Eine IPsec policy Vorlage muss hinzugefügt werden.

/ip ipsec policy add group=hamcloud-policy-group proposal=hamcloud-proposal template=yes

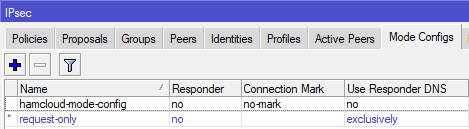

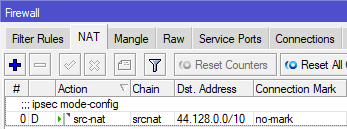

- Der Modus muss definiert werden.

/ip ipsec mode-config add name=hamcloud-mode-config responder=no use-responder-dns=no connection-mark=no-mark

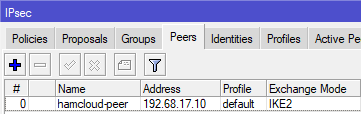

- Der IPsec Peer muss definiert werden.

/ip ipsec peer add address=[:resolve vpn.hc.r1.ampr.org] exchange-mode=ike2 name=hamcloud-peer

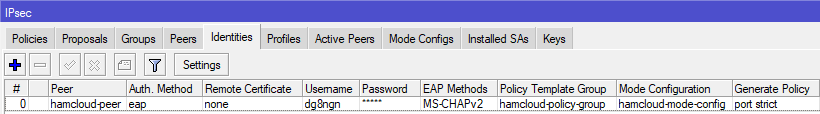

- Eine IPsec Identität muss hinzugefügt werden. „PASSWORT“ und „BENUTZERNAME“ muss mit den eigenen VPN-Anmeldedaten ausgetauscht werden.

/ip ipsec identity add auth-method=eap certificate="" eap-methods=eap-mschapv2 generate-policy=port-strict mode-config=hamcloud-mode-config password=PASSWORT peer=hamcloud-peer policy-template-group=hamcloud-policy-group username=BENUTZERNAME

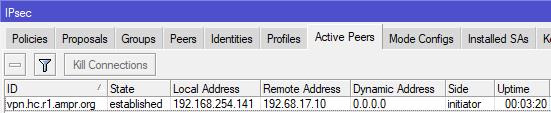

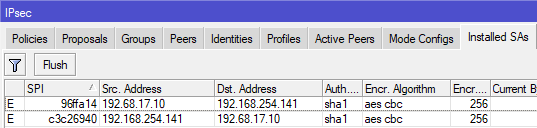

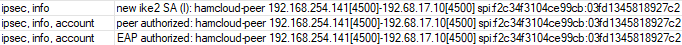

RouterOS 6 stellt nun eine Verbindung zum HamCloud VPN-Server her:

- Ein aktiver Peer ist zu sehen.

- SAs wurden installiert.

- Logeinträge werden erzeugt.

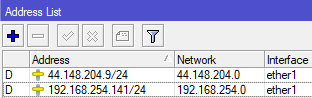

- Eine neue IP-Adresse der HamCloud erscheint.

- Eine neue dynamische IPsec policy erscheint.

- Eine neue dynamische NAT Regel erscheint.

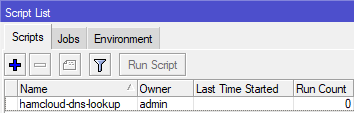

Da der IPsec Peer „vpn.hc.r1.ampr.org“ nur einmal zu einer statischen IP aufgelöst wird, muss in regelmäßigen Abständen ein Skript ausgeführt werden, um zu prüfen, ob sich die IP geändert hat:

- Das Skript muss erstellt werden.

/system script add name=hamcloud-dns-lookup source="{\r\

\n :local newIP ([:resolve vpn.hc.r1.ampr.org] . \"/32\")\r\

\n :local oldIP [/ip ipsec peer get [/ip ipsec peer find name=\"hamcloud-peer\"] address]\r\

\n :if (\$oldIP != \$newIP) do={ /ip ipsec peer set [/ip ipsec peer find name=\"hamcloud-peer\"] address=\$newIP }\r\

\n}\r\

\n"

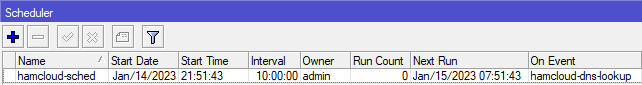

- Das Skript muss dem Scheduler hinzugefügt werden.

/system scheduler add name=hamcloud-sched interval=10h on-event=hamcloud-dns-lookup